Trojan lub Surprise Virus

Istnieje wiele rodzajów komputerówwirusy. Niektóre są tylko częścią programu, inne same są pełnoprawnymi i przydatnymi aplikacjami. Ten typ obejmuje program trojański. Z reguły jest przeznaczony do wdrożenia w systemie komputerowym. Po przeniknięciu trojan albo wysyła informacje do sprawcy z zainfekowanego komputera, albo niszczy system od wewnątrz i używa go jako "narzędzia przestępstwa". Żywym przykładem takiego wirusa można nazwać program waterfalls.scr, który jest zamaskowany jako screenserver.

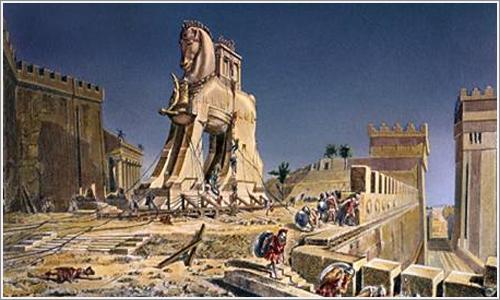

Trojan został nazwany na cześć wszystkichznany drewniany koń, za pomocą którego Grecy schwytali i zniszczyli niepokonaną Troję. Podobnie jak koń trojański, program o tej samej nazwie wygląda jak nieszkodliwy i użyteczny prezent, ale w rzeczywistości okazuje się być przebiegłą niespodzianką wirusową. Przed instalacją prawie niemożliwe jest rozpoznanie takiego wirusa. Niektóre trojany, nawet po instalacji, nadal pełnią funkcje programu, w którym były ukrywane. Wirus ten nie może się rozmnażać, ale uruchamiając go, użytkownik zawsze wznawia działanie destrukcyjne na swoim komputerze. Prawie wszystkie wirusy tego typu składają się z klienta i serwera. Serwer jest wstrzykiwany do zainfekowanego systemu, a klient jest wykorzystywany przez przestępcę

Trojan ma sześć typów złośliwego oprogramowaniadziałania. Niektóre wirusy otwierają zdalny dostęp do przestępcy, inne po prostu niszczą dane, pobierają dodatkowe szkodniki, kopiują "fałszywe" linki do płatnych stron rejestracyjnych, wyłączają oprogramowanie antywirusowe i przeprowadzają ataki DDoS. Jeżeli zainfekowany komputer jest podłączony do Internetu modemowego, trojan wykonuje połączenia telefoniczne, po których konto użytkownika "traci" znaczną ilość.

Konie trojańskie i ochrona przed nimi

Istnieje kilka znaków na któreInfekcja Trojan. Przede wszystkim powinieneś zwrócić uwagę na rejestr autorun. Pojawiający się tam "nieautoryzowany" program może okazać się wirusem. Na infekcję wskazuje niezamierzone pobieranie gier, aplikacji lub wideo, a także dowolne tworzenie zrzutów ekranu. Podczas uruchamiania wirusa, sam komputer może się zrestartować.

Z powodu obfitości form i rodzajów pojedynczej metody walkiz trojanem nie istnieje. Jeśli system został zainfekowany, należy wyczyścić folder z tymczasowymi plikami internetowymi, a następnie przeskanować system za pomocą programu antywirusowego. Jeśli obiekt wykryty przez program antywirusowy nie zostanie usunięty i nie zostanie wyczyszczony, możesz go znaleźć i usunąć ręcznie. Ale przy całkowitej infekcji pomoże tylko reinstalacja systemu operacyjnego.

Jeden z najnowszych wirusów nosi nazwę Qhost. Ten typ trojana jest zmodyfikowanym plikiem systemu Windows o rozmiarze 2600 bajtów. Nowy wirus blokuje przejście użytkownika do określonych witryn i żądań do wybranych serwerów. Blokowanie polega na dodaniu do pliku trojana z nazwą hosta listy "zabronionych" witryn. Aby wyleczyć takiego wirusa, po prostu edytuj ten plik w programie Notatnik, a następnie przeskanuj system za pomocą programu antywirusowego.

</ p>