NO_MORE_RANSOM - jak odszyfrować zaszyfrowane pliki?

Pod koniec 2016 roku świat został zaatakowany przeznietrywialny wirus trojański, który szyfruje dokumenty użytkownika i treści multimedialne o nazwie NO_MORE_RANSOM. Jak rozszyfrować pliki po tym, jak wpływ tego zagrożenia będzie dalej rozważany. Jednak od razu warto ostrzec wszystkich użytkowników, którzy zostali zaatakowani, że nie ma jednolitej metodologii. Wynika to z użycia jednego z najbardziej zaawansowanych algorytmów szyfrowania i stopnia przenikania wirusów do systemu komputerowego, a nawet do sieci lokalnej (chociaż początkowo nie był zaprojektowany do oddziaływania sieciowego).

Jakim rodzajem wirusa jest NO_MORE_RANSOM i jak działa?

Ogólnie wirus jest klasyfikowany jako klasaTrojany, takie jak I Love You, które przenikają do systemu komputerowego i szyfrują pliki użytkownika (zwykle multimedia). Jeśli jednak prototyp różnił się tylko szyfrowaniem, to wirus ten bardzo dużo wziął od niegdyś sensacyjnego zagrożenia o nazwie DA_VINCI_COD, łącząc w sobie funkcje samego szantażysty.

Po infekcji większość plików audio, wideo, graficznych lub dokumentów biurowych ma długą nazwę z rozszerzeniem NO_MORE_RANSOM zawierającym złożone hasło.

Gdy spróbujesz je otworzyć, na ekranie pojawi się komunikat wskazujący, że pliki są zaszyfrowane i musisz zapłacić trochę za odszyfrowanie.

Jak zagrożenie przenika system?

Pozostawmy pytanie, jak, poefekty NO_MORE_RANSOM odszyfrowują pliki dowolnego z powyższych typów i zwracają się do technologii penetracji wirusa do systemu komputerowego. Niestety, jakkolwiek by to nie brzmiało, używana jest stara sprawdzona metoda: adres e-mail otrzymuje list z załącznikiem, który po otwarciu użytkownik otrzymuje wyzwalacz złośliwego kodu.

Oryginalność, jak widzimy, ta technika nie jestróżni się. Jednak wiadomość może być zamaskowana jako tekst bez znaczenia. Lub, przeciwnie, na przykład, jeśli dotyczy to dużych firm, - w przypadku zmiany warunków dowolnej umowy. Oczywiste jest, że zwykły urzędnik otwiera załącznik, a następnie otrzymuje żałosny wynik. Jedną z najjaśniejszych epidemii było szyfrowanie baz danych popularnego pakietu 1C. A to poważna sprawa.

NO_MORE_RANSOM: jak dekodować dokumenty?

Niemniej jednak konieczne jest odniesienie się do głównego pytania. Na pewno każdy jest zainteresowany tym, jak odszyfrować pliki. Wirus NO_MORE_RANSOM ma swoją własną sekwencję działań. Jeśli użytkownik spróbuje odszyfrować natychmiast po infekcji, można to jeszcze zrobić. Jeśli zagrożenie ustabilizowało się w systemie, niestety, bez pomocy specjalistów jest to niezbędne. Ale często są bezsilni.

Jeśli zagrożenie zostało wykryte w odpowiednim czasie, ścieżkaTylko jeden - zastosowanie do wsparcia firm antywirusowych (jeszcze nie wszystkie dokumenty zostały zaszyfrowane) wysłać parę niedostępnych dla otwierania plików i na podstawie oryginalnej analizy, zapisanego na nośniku wymiennym, spróbuj odzyskać już zainfekowane dokumenty po zapisaniu na dysku flash samo USB wszystko co jeszcze jest dostępny, aby otworzyć (choć pełną gwarancję, że wirus nie rozprzestrzenił się do takich dokumentów jest również nie). Po tym, o lojalności nośnej należy sprawdzić przynajmniej skaner antywirusowy (kto wie co).

Algorytm

Oddzielnie trzeba powiedzieć i że wirus dlaAlgorytm wykorzystuje RSA-3072, który w przeciwieństwie do poprzednio stosowanej technologii RSA-2048 jest tak złożony, że znalezienie właściwego hasła może potrwać miesiące i lata, nawet jeśli robi to cały laboratoria antywirusowe. W związku z tym pytanie, jak odszyfrować NO_MORE_RANSOM będzie wymagało dość dużo czasu. Ale co, jeśli musisz natychmiast przywrócić informacje? Przede wszystkim usuń samego wirusa.

Czy mogę usunąć wirusa i jak?

Właściwie nie jest to trudne. Sądząc po bezczelności twórców wirusa, zagrożenie w systemie komputerowym nie jest maskowane. Wręcz przeciwnie, nawet korzystne jest dla niej "wydostanie się" po zakończeniu działań.

Niemniej jednak, na początku, o wirusie,Mimo to powinien zostać zneutralizowany. Przede wszystkim należy używać przenośnych urządzeń ochronnych, takich jak KVRT, Malwarebytes, Dr.Sc. Web CureIt! i tym podobne. Uwaga: programy używane do sprawdzania muszą być typu przenośnego bez awarii (bez instalowania ich na dysku twardym przy optymalnym uruchomieniu z nośników wymiennych). W przypadku wykrycia zagrożenia należy je natychmiast usunąć.

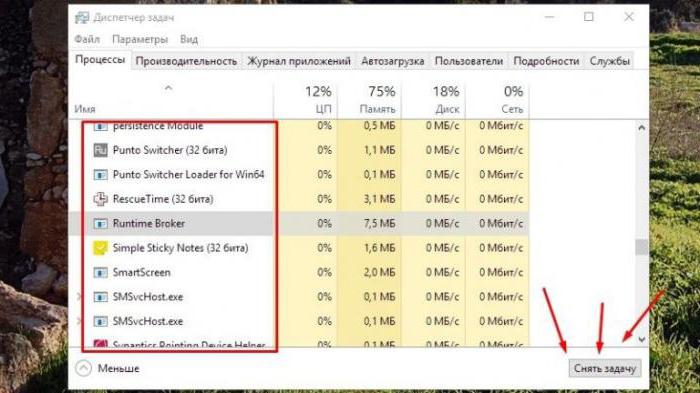

Jeśli takie działania nie zostaną podjęte,należy najpierw udać się do „Task Manager” i skończyć wszystkie procesy związane z wirusem, posortowane według nazwy usługi (zwykle proces Runtime Broker).

Po usunięciu zadania musisz zadzwonić do edytorarejestr (regedit w menu „Uruchom”) i szukać tytułem «Client Server Runtime systemowe» (bez cudzysłowów), a następnie z wykorzystaniem wyników przesuwania menu „Znajdź następny ...”, aby usunąć wszystkie znalezione przedmioty. Następnie należy ponownie uruchomić komputer, a wierzyć w „Task Manager”, aby sprawdzić, czy jest wymagany proces.

Zasadniczo kwestia sposobu odszyfrowania wirusa NO_MORE_RANSOM na etapie infekcji może zostać rozwiązana tą metodą. Prawdopodobieństwo jej neutralizacji oczywiście nie jest duże, ale jest szansa.

Jak odszyfrować pliki zaszyfrowane NO_MORE_RANSOM: kopie zapasowe

Ale jest jeszcze jedna technika, z której niewiele osóbwie, a nawet zgaduje. Faktem jest, że sam system operacyjny stale tworzy własne kopie zapasowe (na przykład w przypadku odzyskiwania) lub użytkownik celowo tworzy takie obrazy. Jak pokazuje praktyka, wirus nie ma wpływu na takie kopie (w jego strukturze po prostu nie jest dostarczany, chociaż nie jest wykluczony).

W związku z tym problem, jak rozszyfrowaćNO_MORE_RANSOM, sprowadza się do korzystania z nich. Jednak nie zaleca się używania do tego standardowych narzędzi systemu Windows (a wielu użytkowników nie będzie miało dostępu do ukrytych kopii). Dlatego musisz użyć narzędzia ShadowExplorer (jest przenośne).

Aby przywrócić, wystarczy uruchomićplik wykonywalny, sortowanie informacji według daty lub tytułu, wybierz żądaną kopię (pliki, foldery lub cały system) i poprzez menu PCM aby korzystać z linii eksportowej. Następnie po prostu wybierz katalog, w którym zostanie zapisana bieżąca kopia, a następnie użyj standardowego procesu odzyskiwania.

Programy narzędziowe innych firm

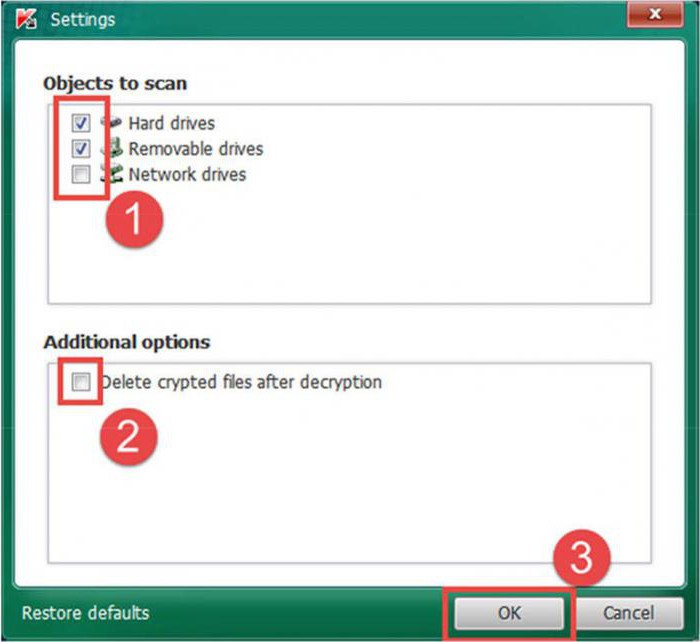

Oczywiście, do problemu, jak rozszyfrowaćNO_MORE_RANSOM wiele laboratoriów oferuje własne rozwiązania. Na przykład Kaspersky Lab zaleca używanie własnego oprogramowania Kaspersky Decryptor, przedstawionego w dwóch wersjach - Rakhini i Rector.

Równie interesujące są podobneopracowanie dekodera NO_MORE_RANSOM od Dr. Internet. Ale tu trzeba natychmiast wziąć pod uwagę, że korzystanie z takich programów jest uzasadnione tylko w przypadku szybkiego wykrywania zagrożeń, a nie wszystkie pliki zostały zainfekowane. Jeśli wirus jest mocno zakorzenione w systemie (po zaszyfrowanych plików po prostu nie można porównać z ich niezaszyfrowanych oryginałów), a taki wniosek może być bezużyteczny.

W wyniku tego

W rzeczywistości jest tylko jeden wniosek: Aby walczyć z tym wirusem jest konieczne tylko na etapie infekcji, gdy tylko pierwsze pliki są szyfrowane. W ogóle, to najlepiej nie otwierać załączników w wiadomościach e-mail otrzymanych z wątpliwych źródeł (odnosi się wyłącznie do klientów, instalowany bezpośrednio na komputerze - Outlook, Oulook Express, itp). Ponadto, jeżeli pracownik ma do dyspozycji listę klientów i partnerów do zajęcia się otwarcie „left” komunikatów To jest zupełnie nieodpowiednie, gdyż większość w znak wynajmu umowa poufności tajemnic handlowych oraz cyberbezpieczeństwa.

</ p>