Jak działa połączenie VPN?

Pojęcie prywatnych sieci wirtualnych, w skrócieoznaczony jako VPN (z angielskiej Virtual Private Network) pojawił się stosunkowo niedawno w technologiach komputerowych. Aby utworzyć połączenie tego typu pozwoliło połączyć terminali komputerowych i wirtualną sieć komórkową bez zwykłymi przewodami, niezależnie od lokalizacji konkretnego terminala. Rozważmy teraz, jak działa połączenie VPN, a jednocześnie podaj kilka zaleceń dotyczących konfiguracji takich sieci i powiązanych programów klienckich.

Co to jest VPN?

Jak już wiadomo, VPN jestwirtualna sieć prywatna z kilkoma podłączonymi do niej urządzeniami. Nie warto, aby scamper - nie można połączyć dziesięciu lub dwóch pracujących jednocześnie terminali komputerowych (jak można to zrobić w "locale") zwykle nie działa. Ma to swoje ograniczenia w konfiguracji sieci, a nawet po prostu w przepustowości routera odpowiedzialnego za przydzielanie adresów IP i transfer danych.

Jednak pomysł, pierwotnie osadzony w technologiipołączenie, nie nowe. Próbowała to udowodnić dawno temu. Wielu współczesnych użytkowników sieci komputerowych nawet nie wyobraża sobie, co wiedzieli o tym przez całe życie, ale po prostu nie próbowali zrozumieć istoty sprawy.

Jak działa połączenie VPN: podstawowe zasady i technologie

Dla lepszego zrozumienia podajemy najprostszyPrzykład znany każdej współczesnej osobie. Weź co najmniej radio. Mimo wszystko, w istocie, jest to urządzenie emitujące (translator) pośrednictwo urządzenie (Repeater) odpowiedzialnych za przekazywanie i dystrybucji sygnału, a urządzenie odbiorcze (odbiornika).

Kolejną rzeczą jest to, że sygnał jest nadawany absolutniewszyscy użytkownicy, a sieć wirtualna działa wybiórczo, łącząc tylko niektóre urządzenia w jedną sieć. Należy zauważyć, że ani w pierwszym, ani w drugim przypadku nie są wymagane przewody do łączenia urządzeń nadawczych i odbiorczych, które wymieniają dane ze sobą.

Ale nawet tutaj istnieją pewne subtelności. Faktem jest, że początkowo sygnał radiowy był niechroniony, to znaczy, może go zaakceptować każdy amator radiowy z działającym urządzeniem o odpowiedniej częstotliwości. Jak działa VPN? Tak, dokładnie tak samo. Tylko w tym przypadku, rola odgrywana przez router przekaźnika (router lub ADSL-modem) oraz roli odbiornika - stacjonarnego terminala komputerowego, laptopa lub innego urządzenia mobilnego, który ma w swojej sprzęt dedykowany moduł bezprzewodowy (Wi-Fi).

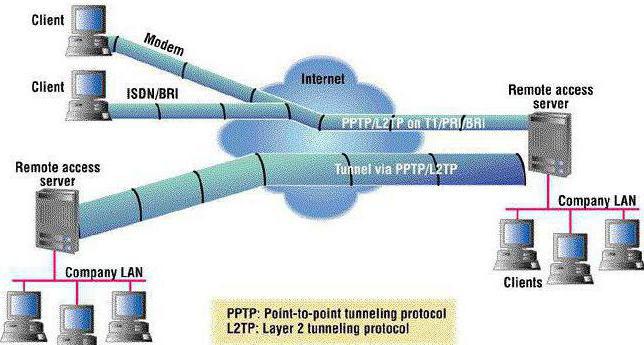

Przy tym wszystkim dane pochodzą ze źródła,są początkowo szyfrowane, a dopiero potem za pomocą specjalnego dekodera są odtwarzane na określonym urządzeniu. Ta zasada komunikacji VPN nosi nazwę tunelowania. Zasada ta jest najbardziej zgodna z komunikacją mobilną, gdy przekierowanie ma miejsce w przypadku konkretnego abonenta.

Tunelowanie lokalnych sieci wirtualnych

Zobaczmy, jak VPN działa w trybietunelowanie. W istocie, to polega na tworzeniu pewnej linii, powiedzmy, z punktu «A» do punktu «B», gdy dane transmisyjne z centralnego źródła (router z serwerem połączenia) określające wszystkie urządzenia sieciowe automatycznie w określonej konfiguracji.

Innymi słowy, tworzony jest tunel kodowaniapodczas wysyłania danych i dekodowania w recepcji. Okazuje się, że żaden inny użytkownik, który nie próbował przechwycić tego rodzaju danych podczas procesu przesyłania, może je zdekodować.

Sposoby realizacji

Jedno z najpotężniejszych narzędzi tego typupołączenia i jednocześnie zapewniają bezpieczeństwo systemów Cisco. To prawda, że niektórzy niedoświadczeni administratorzy mają pytanie, dlaczego sprzęt VPN-Cisco nie działa.

Jest to głównie spowodowaneniewłaściwa konfiguracja i zainstalowane sterowniki routerów D-Link lub ZyXEL, które wymagają dostrojenia tylko dlatego, że są wyposażone we wbudowane zapory ogniowe.

Ponadto należy zwrócić uwagę na schematypołączenie. Mogą to być dwa: trasa do trasy lub zdalny dostęp. W pierwszym przypadku mówimy o łączenie wielu urządzeń do dozowania, a drugi - zarządzanie łącznością lub transferu danych poprzez zdalny dostęp.

Uzyskaj dostęp do protokołów

Jeśli chodzi o protokoły, dziś używamy głównie narzędzi konfiguracyjnych na poziomie PCP / IP, chociaż wewnętrzne protokoły VPN mogą się różnić.

Przestać działać VPN? Powinieneś spojrzeć na niektóre ukryte parametry. Na przykład, w oparciu o technologię TCP dodatkowe protokoły PPP i PPTP będzie nadal odnoszą się do protokołów TCP / IP, ale się połączyć, na przykład w przypadku dwóch PPTP adresów IP powinien być stosowany zamiast pojedynczego. Jednak w każdym przypadku, tunelowanie wymaga przekazywania danych zamkniętych w wewnętrznym typ protokołu IPX lub NetBEUI, a są one wyposażone w specjalne nagłówki w oparciu o PPP danych niezakłócony odpowiedniego sterownika sieciowego.

W przypadku protokołu TCP / IP zazwyczaj zaleca się wybórautomatyczne pobieranie podstawowego adresu i preferowanego serwera DNS. W takim przypadku aktywacja serwera proxy musi być wyłączona (i to nie tylko dla adresów lokalnych).

Urządzenia sprzętowe

Teraz spójrzmy na sytuację, gdypytanie, dlaczego VPN nie działa. Problem zrozumiałości może wynikać z nieprawidłowej konfiguracji sprzętu. Ale może być inna sytuacja.

Warto zwrócić uwagę na same routery, które kontrolują połączenie. Jak wspomniano powyżej, należy używać tylko urządzeń zgodnych z parametrami połączenia.

Na przykład routery takie jak DI-808HV lubDI-804HV może jednocześnie podłączyć do 40 urządzeń. Jeśli chodzi o sprzęt firmy ZyXEL, w wielu przypadkach, może pracować nawet przez wbudowany Sieciowy system operacyjny ZyNOS, ale tylko za pomocą wiersza poleceń za pośrednictwem protokołu Telnet. Takie podejście pozwala skonfigurować każde urządzenie z danymi transmisji na trzy sieci Ethernet środowisku współdzielonym z transmisją IP ruchu, jak również korzystać z unikalnego Any-IP technologię przeznaczoną do sprzęgania standardową tabelę routerów do ruchu trasy w bramie dla systemów, które były pierwotnie skonfigurowany pracować w innych podsieciach.

Co powinienem zrobić, jeśli VPN nie działa (Windows 10 i poniżej)?

Pierwszym i najważniejszym warunkiem jest zgodnośćklawisze wyjściowe i wejściowe (wstępnie udostępnione klawisze). Muszą być takie same na obu końcach tunelu. Warto również zwrócić uwagę na kryptograficzne algorytmy szyfrowania (IKE lub Manual) z obecnością funkcji uwierzytelniania lub bez niej.

Na przykład ten sam protokół AH (w wersji angielskiej - Authentication Header) może zapewniać tylko autoryzację bez możliwości użycia szyfrowania.

Klienci VPN i ich konfiguracja

Jeśli chodzi o klientów VPN, to nie jest takie proste. Większość programów opartych na takich technologiach wykorzystuje standardowe metody personalizacji. Jednak są ich pułapki.

Problem polega na tym, że bez względu na sposóbinstalowania klienta, jeśli usługa jest wyłączona w większości systemów operacyjnych „” Nic dobrego z tego nie wyniknie. Dlatego trzeba najpierw użyć tych ustawień w systemie Windows, a następnie włączyć je na routerze (router), ale dopiero po próbie skonfigurować klienta.

W samym systemie musisz utworzyć nowyPołącz, a nie używaj już dostępnych. Na tym przystanku nie będziemy, jako standardowe procedury, ale na router będzie musiał wprowadzić dodatkowe ustawienia (zwykle znajdują się one w menu Typ połączenia WLAN) i aktywować wszystko, co wiąże się z serwerem VPN.

Warto również wspomnieć o tym, żeSerwer wirtualny będzie musiał zostać zainstalowany w systemie jako program towarzyszący. Ale wtedy można go używać nawet bez ręcznej regulacji, po prostu wybierając najbliższe zwichnięcie.

Jeden z najbardziej popularnych i najprostszychw użyciu można nazwać VPN klient-serwer pod nazwą SecurityKISS. Program jest ustawiony gładko, ale potem nawet w ustawieniach nie trzeba iść do zapewnienia właściwego połączenia wszystkich urządzeń podłączonych do dźwięku.

Zdarza się, że dość dobrze znany i popularnypakiet klienta Kerio VPN nie działa. Tutaj należy zwrócić uwagę nie tylko na ustawienia routera lub samego "systemu operacyjnego", ale także na parametry programu klienckiego. Z reguły wprowadzenie poprawnych parametrów pozwala pozbyć się problemu. W skrajnych przypadkach konieczne będzie sprawdzenie ustawień głównego połączenia i używanych protokołów TCP / IP (v4 / v6).

Co w końcu?

Przyjrzeliśmy się, jak działa VPN. Zasadniczo nic nie komplikuje samego połączenia, czy tworzenie sieci tego typu nie jest. Głównymi trudnościami są konfigurowanie określonego sprzętu i ustawianie jego parametrów, których niestety wielu użytkowników przeoczyło, polegając na tym, że cały proces zostanie zredukowany do automatyzmu.

Z drugiej strony jesteśmy teraz bardziej zaangażowaniproblemy związane z obsługą sieci wirtualnych jako takich, VPN, dzięki czemu można skonfigurować sprzęt, instalować sterowniki urządzeń itp., korzystając z oddzielnych instrukcji i zaleceń.

</ p>